一次手机上抓包之旅

说道如何抓包,我们最先想到的就是在PC上利用WireShark和Fiddler进行抓包,这次介绍一下如何在手机行进行抓包

工具

HttpCanary、VirtualApp

过程

首先在VirtualApp上运行我们要抓包的App,以某一盗版视频App为例。

打开抓包工具HttpCanary,我们先进行一下设置。

1.把添加VirtualApp到应用白名单,因为我们要抓包的视频App是运行在这个虚拟机上的,白名单可以过滤掉,其他不相关App的数据。

2.抓HTTPS的时候,需要设置安全证书。

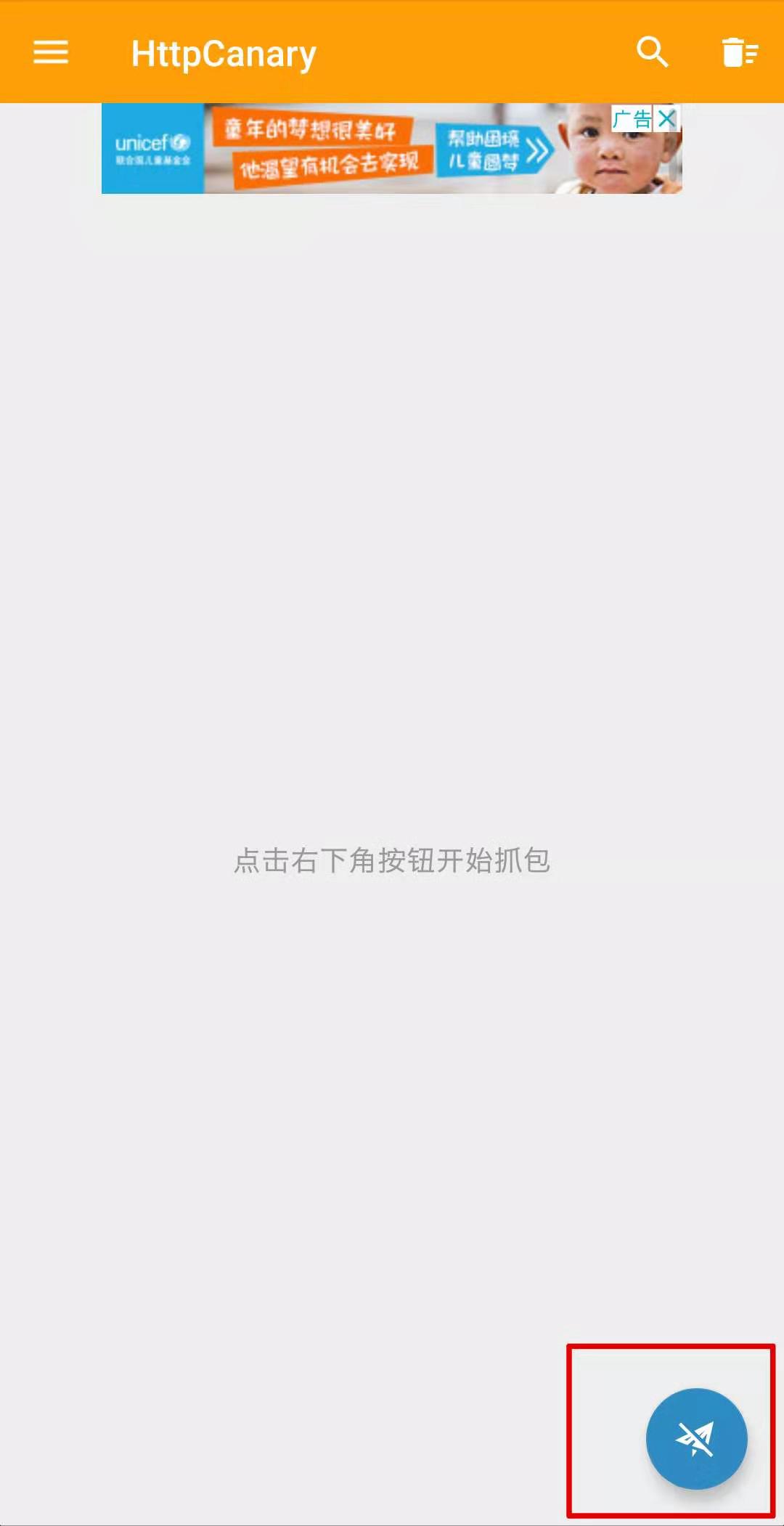

然后,点击小飞机开始抓包,并且运行视频App

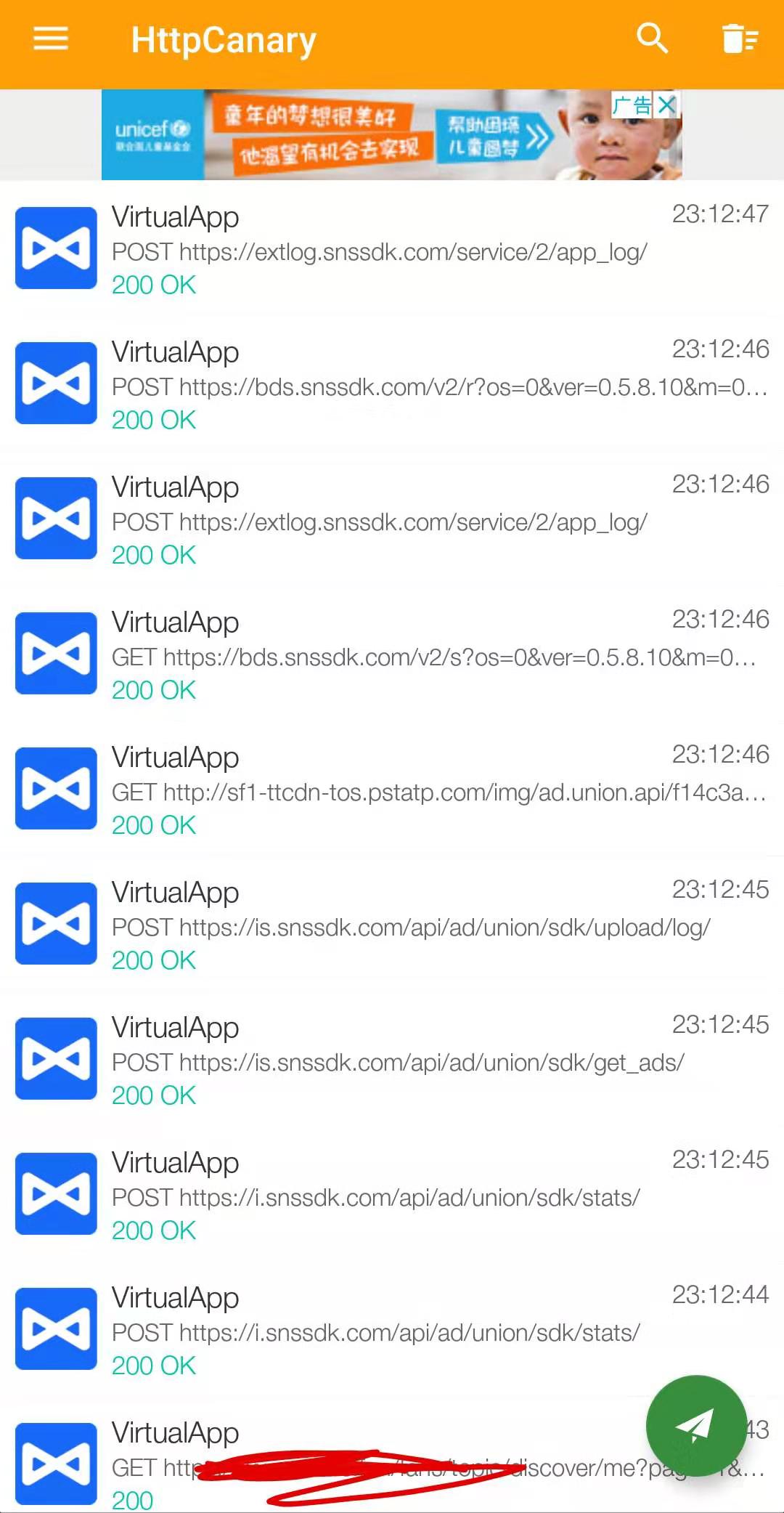

抓到数据后,我们开始分析接口

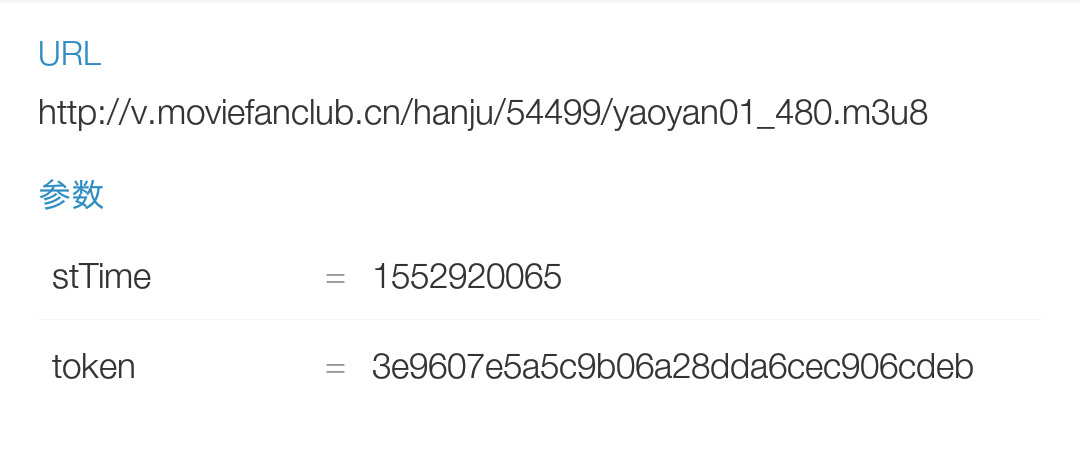

这时,我们点击进入一个韩剧视频,获得如下接口

我们可以看到,视频链接设置了防盗链,无法直接方法,必须携带时间戳和token令牌进行请求才能正常访问。

token由移动端生成,想要伪造token,必须知道token的加密规则。找了一个朋友尝试反编译这个视频App,发现这个App还套了3X0的壳,破壳后,代码加了混淆,没法得知token的加密规则。

之后,我又点开了一个叫“逆流而上的你”的国产剧,这个电视剧的视频源来自某酷,这个视频App又把这个某酷的视频源作为参数,请求了一个神奇的接口,这个神奇的接口返回了真正的视频源。

神奇的接口

说一下这次抓包看到的两个神奇的接口。把各大视频网站的视频播放链接作为参数进行请求,这两个接口会返回可调用的视频源接口。我试了一下两个付费电影,发现通过这两个接口竟然能正常观看。一开始,比较震惊,这两个接口难道能绕过大厂的付费限制?后来,在视频中发现了,“澳XXX”,顿时明白了……